Code v2🔗

Introduction

Toujours dans ma liste de tâches, j'avais un deuxième livre de Lawrence Lessig à lire: Code v2. Ce livre a été écrit en 2006 et est publié sous licence CC-BY-SA. Il est le fruit d'une refonte collective d'une première version nommée "Code and other laws of cyberspace" publié en 2000.

L'idée principale du livre est de mettre en avant qu'Internet est un lieu virtuel dans lequel peut se mettre en place une régulation. Un élément majeur de cette régulation est le code qui régit Internet. Par code, on sous-entend la technique, l'architecture du réseau.

Comme d'habitude, Lessig prend le temps de bien explorer le sujet et nous livre des arguments de qualité que j'ai essayé de concentrer dans le présent article.

(Dans la suite de l'article, j'emploie le mot Cyberspace comme un synonyme d'Internet+toutes les applications qui sont au-dessus).

Le code fait loi

Les premiers internautes ont cru qui Internet resterait un espace complètement libre de toute régulation. Mais ils ont dû vite déchanter, car de nos jours, Internet est un espace dans lequel la régulation ou la réglementation sont présentes.

La particularité est c'est le code, c'est-à-dire, l'architecture technique d'Internet qui régit fortement la manière dont Internet se comporte. Cette architecture a d'abord été mise en place selon des critères techniques simples, à avoir principalement: faire passer des paquets d'un point A à un point B sur le chemin le plus court possible. Ces principes de base du Net ont une forte influence sur ses utilisateurs et sur les personnes qui aimerait le réguler comme un gouvernement.

Alors que dans la vie réelle, les hommes ont peu d'emprise sur l'architecture, car ils subissent les lois de la Nature, sur Internet, les hommes sont à l'origine du code. Ils peuvent donc le modifier pour répondre à leurs attentes, ils ont un moyen d'agir et de ne plus subir. Par exemple, dans le cyberspace, il est possible de modifier les règles pour qu'elles mettent tout le monde d'accord. On peut ainsi déterminer que dans un monde virtuel (celui de Second Life), lorsque le vol d'un objet a lieu, cet objet est automatiquement dupliqué ! La règle est celle qui est inscrite dans le code. Ses limites sont uniquement celles du codeur.

L'architecture d'Internet le rend peu facilement gouvernable. Mais il n'est pas exclu que pour mieux gérer certaines situations, on change cette architecture pour permettre plus de contrôles et rendre Internet beaucoup plus gouvernable qu'il ne l'est actuellement.

Internet amène de nouveaux problèmes à gérer

Lessig cite le cas de Jake: un jeune adulte très correct dans la vie réelle mais qui devient totalement tyrannique et déviant sur Internet. Cet exemple montre qu'il est possible de vivres selon d'autres règles (celle du cyberspace) et de s'échapper de la norme de la vie réelle.

Internet amène également à supprimer toute notion de frontière géographique: alors que je ne peux pas faire de pari en ligne en France, rien (physiquement) ne m'empêche de le faire sur un serveur hébergé dans un autre pays. Le cyberspace amène des failles dans les régulations locales.

Enfin, Internet peut également favoriser la mise au point d'outils qui frôlent l'illégalité. Un de ces outils serait une sorte de virus dont l'objectif serait de s'introduire dans les ordinateurs des gens et de remonter toute possession de fichier illégaux. Cet outil ne supprime aucun fichier, mais il facilite de manière très facile le travail d'une structure d'espionnage. C'est une situation nouvelle qui ne pouvait pas se présenter avant.

Une particularité du réseau Internet est qu'il n'y a pas besoin de dire qui on est pour s'y connecter. C'est un réseau ouvert. Cet anonymat est particulièrement difficile à contrôler. C'est pourquoi, certaines structures utilisent une architecture de fermeture qu'elles posent sur Internet ouvert. Par exemple, un proxy qui demande un login/mot de passe pour accéder à Internet depuis un bureau est un exemple de cette structure de fermeture. Elle permet de dépasser l'anonymisation de l'accès au réseau.

De même que des structures de fermeture existent, on peut noter la présence moins marquée de structures d'ouverture comme les projets qui visent à renforcer la part d'anonymat sur Internet (projet Tor).

Internet a été mis au point pour être ouvert. Ce n'est pas le fruit du hasard: c'est cette ouverture qui lui permet d'être robuste, stable, de se déployer facilement et qui lui permet de gérer une multitude de services dont la majorité ont été créés bien après le lancement d'Internet. Mais c'est cette ouverture qui fait que, finalement, il est apparu difficilement contrôlable: ce qui est invisible, non connu et peu facilement identifiable est difficile à réguler. Pour réguler, il faut savoir qui a fait quoi et où. Et malheureusement pour le législateur, alors que dans la vie réelle, l'anonymat doit être construit, dans le cyberspace, il est, de fait !

Les premiers contrôles

La tendance actuelle est de passer d'un système anonyme à un système par authentification dans l'objectif de renforcer le contrôle. Mais l'enjeu est de savoir si ces mécanismes d'authentification sont construits pour préserver la vie privée et l'autonomie.

Actuellement, on peut tracer des connexions avec le protocole IP mais c'est complexe. On peut le faire plus simplement avec des cookies. Le commerce en ligne ayant eu besoin de tracer des sessions d'achat, on a donc utilisé les cookies.

À la base, le protocole TCP/IP n'est pas prévu pour regarder dans les paquets mais rien n'a été prévu non plus pour empêcher de les analyser. C'est une des failles que certains tentent d'exploiter pour mieux contrôler Internet. Par exemple, on sait que les gouvernements ne peuvent avoir une influence directe sur l'architecture du réseau, mais par une série de mesures, ils peuvent influencer son développement. Ainsi si la VOIP doit être facilement "hackable" pour la DST de par la loi, les fournisseurs de services privilégieront donc des modèles d'architecture facilement "hackable". Ou encore, si la loi demande que le FBI puisse avoir accès aux données de tour émettrice des téléphones cellulaires, ces données deviennent obligatoirement stockées. Ce n'est pas direct, car on ne fait pas une loi qui concerne directement Internet, mais on tape sur les acteurs.

Ainsi, s'il est difficile d'identifier les utilisateurs sur le Net, le gouvernement peut très bien mettre en place des mécanismes pour contraindre à l'identification. Par exemple, si vous avez un permis de conduire et que vous désirez justifier de votre identité, vous pouvez le faire facilement. Pour forcer les gens à s'identifier, on peut par exemple contraindre les sites de pari en ligne à récupérer l'identité des joueurs. C'est le cas maintenant en France !

Comme autre exemple, le gouvernement pourrait très bien condamner les entreprises qui gèrent les cartes de crédits à payer l'intégralité des sommes prélevées frauduleusement en cas de non identification du porteur de la carte. Pas d'attaque directe de l'utilisateur mais dans la pratique, les boîtes de cartes de crédit vont, du jour au lendemain et sans trop crier et dénoncer la mesure, mettre en place une authentification forte.

A force de telles mesures, au bout d'un certain temps, le fait d'avoir toujours à entrer son identité sur les sites web deviendra très commun et toutes les structures auront investi dans un système d'authentification forte: elles géreront tout avec plutôt que de garder une partie "libre".

L'Internet non régulé contient en lui les germes d'une régulation. Internet et les ordinateurs qui lui sont reliés constituent une plateforme "générative", un moyen de création et d'innovation, sans commune mesure avec le reste de ce qui a existé. Mais certes, il est génératif, mais on peut faire le mal avec: malware, phishing, spam, etc. avec tous les virus en circulation et toutes les attaques qui ont eu lieu, il ne s'est rien passé de grave pour l'instant. Le jour où un vrai évènement arrivera, on fera comme lors du 11 septembre 2001: du jour au lendemain, les politiques du monde entier voudront réguler Internet drastiquement.

Le cyberspace n'est pas une garantie de liberté et il pourrait très bien devenir l'instrument d'un contrôle complet ou profond. Car la liberté n'est pas quelque chose de naturel qui se protège elle-même.

Jusqu'à présent, les acteurs d'Internet ont été les citoyens, les internautes mais également le secteur privé (exemple des cookies). En revanche, seul l'État est légitime à mettre en place des lois qui s'appliquent à tous (dans un processus démocratique). Ainsi, il est du devoir de l'État d'injecter les valeurs de bien public dans l'architecture d'Internet et de ne pas laisser les commerciaux seuls pour modeler cette architecture. Car si le code est la loi, le contrôle du code est le pouvoir…

Ainsi, la Chine a demandé à Google de coder une requête spéciale pour filtrer les résultats de recherche des Chinois uniquement pour que Google puisse s'implanter commercialement en chine. Ceux qui contrôlent le code (la chine qui demande à Google de créer du code pour filtrer) ont le vrai pouvoir !

A quoi sert le cyberspace ?

L'objectif du cyberspace n'est pas de rendre la vie plus facile mais bien de la rendre différente… Le cyberspace apporte de la facilité à rentrer dans la vie d'une communauté. Car le mode texte est neutre pour les aveugles, les sourds, les moches, les pauvres, etc. Sur Internet, on ne vous juge pas sur ces valeurs mais bien sur votre capacité à vous exprimer et à écrire. Ainsi, l'intérêt du mode textuel du cyberspace est de gommer le côté social: les mots ont leur signification totale, sans préjugés de ceux qui reçoivent le message. En conséquence: la manière dont est codé le cyberspace influe directement sur les modes de vie permis ou non !

Parfois, le contrôle d'un acteur du web est fort. A l'exemple d'AOL… Ce FAI offre des espaces virtuels sur lesquels, il a tout contrôle et où les gens ne peuvent rien changer. À l'inverse, il existe d'autres techniques de régulation: utiliser son vrai nom dans le cyberspace, avoir un système de réputation, limiter la population, etc.

Le cyberspace permet de créer des communautés. Mais ces communautés, malgré un ensemble de règles initiales, peuvent engendrer leur propre destruction, à partir de règles ouvertes qui sont à l'origine de la mise en place de la communauté. Un membre d'un forum de discussion peut très bien semer la zizanie à l'intérieur du forum et le pourrir tellement que celui-ci se vide de ses membres.

Le fait de dire que le code est la loi trouve son origine dans le constat que les règles du cyberspace ne peuvent être outrepassée: par exemple, prenons une règle de la vie réelle: il est interdit de rouler en ville à plus de 50km/h. Dans la vie réelle, rien ne nous empêche d'outrepasser la règle et de rouler à 80km/h en ville. Mais, si on se fait gauler, ce non-respect implique une sanction. Si on essaye de replacer cet exemple dans le cyberspace, voici ce que l'on obtient: dans le cyberspace, les voitures sont, de fait, incapable de dépasser 50 km/h lorsqu'elles se trouvent en ville: le conducteur aura beau accélérer, le programme (code) ne pourra pas être outrepassé: Code IS Law.

Internet est construit dans une architecture en end-to-end. L'intelligence n'est pas dans le réseau qui n'est fait que pour transporter (mais qui le fait de manière efficace, robuste, à moindre coût); l'intelligence est située aux extrémités: ce sont les Internautes. L'intérêt principal de ce mode de conception de réseau est que la capacité d'innovation des usages du réseau n'est pas remise en cause ou affectée avec la mise en conformité par rapport à un opérateur de réseau.

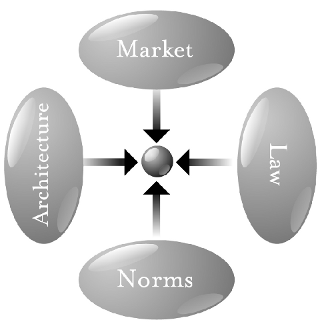

Principe des 4 facteurs:

Le schéma suivant résume ce principe majeur qui est repris également dans "Free Culture" et qui permet d'expliquer de nombreux phénomènes. Si vous ne devez retenir qu'une chose de Lessig, c'est ce schéma !!!

On peut modifier un comportement (le point au centre) par plusieurs facteurs. Ils sont au nombre de quatre. Prenons l'exemple du comportement des fumeurs pour comprendre le type de contrôle de chaque facteur.

- La loi: elle modifie le comportement des fumeurs en restreignant les âges d'achat ou bien les lieux où l'on peut fumer.

- La norme sociale: elle empêche aussi les fumeurs de fumer dans les voitures d'autres personnes, pendant le repas, alors qu'elle permet de fumer librement pendant un pique-nique par exemple.

- Le marché: il a également une influence: le choix et le prix des clopes a un poids énorme sur les fumeurs.

- Enfin, la technique: c'est un facteur important: les cigarettes traitées à la nicotine rendent le fumeur davantage accro qu'avec les clopes non traitées.

Au niveau d'Internet, le code, c'est-à-dire la technique, est un facteur de modification de comportement dans le cyberspace. C'est l'architecte principal du cyberspace et son poids est énorme comparé aux autres facteurs.

Il faut également expliquer que les facteurs interagissent entre-eux: parfois le marché influence la technique (DRM) ou la norme sociale (publicité, propagande), etc.

Code ouvert/Code fermé:

La régulation par le code pose un problème de transparence. En effet, seuls les personnes qui connaissent le code peuvent prendre conscience de la régulation. Pour les autres, ils doivent accepter de ne pas avoir le contrôle sur la situation. Ainsi, si le code fait la régulation, le type de code qui fait cette régulation est fondamental. Selon que le code soit ouvert ou non, change complètement la perception et le contrôle de la régulation.

Si le gouvernement qui met en place une régulation veut agir en toute transparence, il doit donc utiliser du code ouvert dès que c'est possible: la norme doit être le code ouvert. Il peut subsister des situations de non transparence (secret défense) où le code n'est pas forcément ouvert.

Lorsqu'on étudie la manière dont fonctionne Internet, on se rend compte qu'il est basé sur des concepts simples (chemin le plus court) et sur des piles réseaux assez basiques. Ces éléments le font ressembler à l'ADN: à partir de 4 bases, on peut coder tout le vivant. À partir d'éléments réseaux simples, on peut coder tout le virtuel… C'est d'ailleurs pour cela que si l'on touche à une de ces bases, on casse Internet.

C'est l'ouverture et l'universalité des éléments réseaux de base qui leur donne cette capacité de création: un seul protocole permet de multiples applications car personne n'a de monopole sur le protocole, personne n'a donc de monopole sur les applications.

Tout dans Internet est ouvert et public. C'est ce qui en fait le caractère versatile et également sa capacité de propagation: tout le monde peut lire et comprendre comment il est fait. Le succès du code HTML s'explique sans doute ainsi. Les créateurs de page web ont pu "copier" leurs voisins, car le HTML n'est pas brouillé.

On peut faire le même constat pour le logiciel libre: GNU/Linux est tellement ouvert qu'il peut être exécuté sur un nombre incroyable de machines différentes allant du serveur de centre de calcul à votre téléphone.

Mais les dangers guettent le code libre: avec des technologies comme ASP, du contenu présent sur le web est lisible mais sa fabrication reste non ouverte. De même, les initiatives de l'informatique de confiance tendent à verrouiller ce qui peut être codé et donc, ce qui fait la régulation.

Le code régulé ou régulable est le code fermé. Par exemple, si le gouvernement agit directement sur l'éditeur d'un logiciel, il peut le contraindre à empêcher telle ou telle action. Dans ce cas, il est difficile pour l'utilisateur de ne pas se conformer aux exigences du gouvernement. Avec un code fermé, les utilisateurs ne peuvent pas facilement modifier le contrôle avec lequel le code est packagé.

Avec un code ouvert, ce n'est pas la même chose… L'exemple de Netscape et de l'État français est important à comprendre. Le code de Netscape était ouvert. Lorsque SSL v3 a été mis en place, l'État français souhaitait disposer d'un moyen de contournement du chiffrement. Il pouvait certes imposer de mettre le code dans le logiciel mais comme tout le code était ouvert, il aurait été facile pour quelques hackers de virer ce code de contournement et ce, de manière publique. Ce type de code apporte donc une vraie contrainte sur le gouvernement.

L'autre intérêt du code ouvert et libre est qu'il permet légalement à une communauté de développeurs de modifier ce code. Notez bien que l'inverse est impossible sans demander la permission au propriétaire du code dans le cas du code fermé.

Pour conclure, avec du code ouvert, le pouvoir du gouvernement pour réguler des pratiques est fortement réduit. Il en est de même pour les différentes industries commerciales. Toutefois, fortement réduit ne signifie pas inexistant: même avec du code ouvert, le gouvernement peut augmenter la sévérité de la punition en cas de non-respect de la loi et induire ainsi, un certain niveau de contrôle. La voie de la certification (informatique de confiance) tend également à réduire le poids du code ouvert en implémentant à un bas niveau du contrôle sur le code qui peut être exécuté ou non.

Ainsi, même avec du code ouvert, une régulation est possible. Mais l'intérêt du code ouvert est d'opposer un certain contre-pouvoir à l'encontre d'un gouvernement tout puissant. Le code ouvert oblige également le gouvernement à avancer dans la transparence, gage de démocratie.

Translation de la technologie

Pendant la prohibition, le gouvernement mis sur écoute téléphonique un réseau de mafieux en prenant soin de mettre leurs appareils en dehors de la propriété privée des mafieux. Néanmoins, après leur arrestation, le mafieux revendiquèrent que le fait d'être mis sur écoute même depuis un lieu public était une violation de leur vie privée et constituait une infraction au 4ème amendement.

La cour suprême dû trancher. Le 4ème amendement indique que pour violer la propriété privée d'un individu, la force publique doit avoir une autorisation d'un juge. Or, l'écoute téléphonique s'était faite depuis un lieu public. La cour suprême pouvait avoir deux opinions opposées: la première consistait à considérer que le 4ème amendement était formel est que l'écoute téléphonique depuis un lieu public n'était pas une violation de vie privée. La deuxième consistait à considérer que lors de la rédaction de l'amendement, il n'y avait pas de téléphone et que la violation de la vie privée était évoquée dans un but de protection des individus des excès de la force publique. Cette deuxième opinion considérait donc que l'écoute téléphonique, même depuis un lieu public était une violation de la vie privée, en faisant la translation de la protection du 4ème amendement au contexte technologique d'aujourd'hui affectant la vie privée.

A l'époque, la première opinion fut retenue et les mafieux perdirent. 40 ans plus tard, à la suite d'une affaire similaire, la seconde opinion fut durablement retenue, considérant que le 4ème amendement protège les personnes et non pas les lieux privés !

Propriété intellectuelle

Comment protéger la propriété au sens large du terme ? Les 4 facteurs ont tous une influence:

- un gratte-ciel se vole moins facilement qu'un vélo du fait de sa masse: protection par l'architecture.

- un vélo se vole plus facilement qu'un tas de bois car un tas de bois ne vaut pas cher et se vend difficilement: protection par le marché.

- les massifs publics de fleurs sont moins volés si les gens sont sensibilisés à la beauté d'une ville: protection par la norme sociale.

- La loi intervient également: si voler une voiture est sévèrement puni, le vol de voiture sera moindre.

La loi interagit avec les 3 autres facteurs et réciproquement. La loi s'adapte au niveau de protection offert par les 3 autres facteurs: il n'y a pas de loi contre le vol de gratte-ciel, car sa nature même (architecture) le protège très bien.

Le cas de la propriété intellectuelle est un peu spécial ! En fait, cette dernière a beaucoup de mal à supporter la technologie de copie et requière un très haut niveau de protection par la loi. De fait, le gouvernement a passé la loi du Digital Millenium Copyright Act en 2000 pour protéger le code fermé qui protège lui-même le contrôle de l'utilisateur et de son utilisation du copyright.

La protection offerte par la loi sur la propriété intellectuelle est donc très importante et il faut bien se poser la question de savoir si elle n'est justement pas trop importante ! D'abord, on peut remarquer que le droit du copyright est un droit limité: la protection n'a jamais été accordée de manière à ce que l'auteur ne dispose pas du contrôle complet de toutes les utilisations possibles de son travail. Ainsi, la loi autorise la copie privée, la règle de la première vente qui restreint le copyright à la première vente permettant ainsi l'émergence d'un marché de l'occasion. Il existe encore d'autres limites comme le droit de citation et le "fair-use" aux USA.

En réponse à l'augmentation du partage illégal d'œuvres sous copyright, l'industrie culturelle a mis au point des réponses techniques qui leur permettent d'avoir un contrôle plus complet: alors que personne ne peut vous restreindre le nombre de fois où vous pouvez lire un livre, la lecture de sa forme numérique peut être complètement contrôlée par le code du logiciel d'affichage. Avec le DMCA, vous n'êtes plus en mesure de trouver une solution de contournement (car c'est illégal) et ainsi, l'industrie culturelle a maintenant un contrôle sur les œuvres qu'elle n'avait jamais encore eu auparavant.

Au sujet des droits donnés à des intérêts privés, il ne faut pas oublier que le droit est garanti par la loi et qu'il ne faudrait pas que cette protection permette à ces mêmes intérêts privés de récupérer le pouvoir lié à la loi et à la force publique. Ainsi, à partir du moment où la loi garantit le paiement des loyers par le locataire, le propriétaire peut invoquer la puissance publique pour obtenir satisfaction. De telles lois peuvent devenir dangereuses si on oublie de les observer sous le regard de l'intérêt général. Ainsi, de tels droits sont accordés uniquement parce qu'ils servent l'intérêt commun, l'intérêt général et non pour favoriser les intérêts privés !!!

Ainsi, en règle générale, les droits de la propriété privé sont toujours limités pour qu'ils puissent satisfaire au sens commun. C'est ainsi que, par exemple, votre propriété peut vous être substituée lorsque l'intérêt général est de construire une route dessus. C'est parfaitement légal et ça montre bien que vous êtes propriétaire d'un terrain mais que ce droit garanti par la loi n'a pas de caractère absolu.

Vie privée

Au sujet du respect de la vie privée, il faut bien comprendre que la loi n'a rien prévu pour protéger la capture de données dans un espace public. Toutefois, la difficulté de collecte représente une certaine protection. Au sujet de la collecte, deux niveaux peuvent se distinguer: le monitoring (action de mesurer) et la recherche d'informations.

Avant l'ère numérique et dans la vie réelle, le monitoring et la recherche sont très couteuses: lorsque des policiers font une enquête, d'importants moyens humains et techniques sont mobilisés pour trouver des faits. De plus, les personnes enquêtées ne sont pas forcément obligées de dire la vérité: même en les interrogeant, ils peuvent faire de la rétention d'information, ce qui augmente encore le coût de collecte !

Le numérique change tout: la même technologie peut maintenant servir à la fois de monitorer de l'information mais aussi de la rechercher en même temps. Les coûts sont complètement rabotés… Par exemple, le gouvernement U.S. a demandé à Google de l'information brute pour faire de l'analyse sur les recherches sur le porno. Cette demande est surprenante: dans un premier temps elle suppose que Google dispose d'une telle information ! Dans un second temps elle montre également que le gouvernement désire utiliser de l'information numérique afin de vérifier certaines mesures. Cette pratique est révélatrice de l'état d'esprit de l'époque. Il est certain que la pratique peut évoluer: si le changement est progressivement orienté sur d'autres thèmes: terrorisme ou pratiques illégales.

Et il en est ainsi: la recherche policière et l'application de la loi sont tellement coûteuses dans tous les sens du terme ($$, temps, humain, social, etc.) qu'à chaque fois que la technique apportera des solutions, elle sera adoptée de plus en plus. Exemple: la base de données ADN anglaise. Alors qu'elle a été mise en place pour lutter contre le terrorisme, elle est maintenant utilisée pour tout un tas d'autres affaires qui n'ont rien à voir avec le terrorisme. Comme cette base était peu couteuse et très pratique, elle a permis de servir avec efficacité dans d'autres types de problèmes. Son étendue est quasi sans limite. Cet exemple permet bien de voir que toute tentative initiale d'utiliser une technologie qui va à l'encontre du respect de la vie privée aura toutes les chances de s'étendre et d'attaquer encore plus la vie privée !! Les systèmes de surveillance sont toujours mis en place pour une raison légitime, mais ils finissent toujours par être utilisés pour d'autres raisons.

En allant plus loin, on peut sincèrement imaginer qu'au lieu d'être un élément isolé car complexe et couteux, le monitoring et la recherche d'informations dans l'espace public sera l'architecture par défaut avec en plus, le fait que ces technologies sont non invasives et donc non visibles !

Enfin, il ne faut pas oublier que, d'une manière générale, le respect de la vie privée est un bon contre-pouvoir du gouvernement et que son action va au-delà de la protection de la dignité et de la non-intrusion.

Si on tente de faire une translation à la technologie, il ne serait pas inimaginable que les nouvelles applications de la technologie soient déclarées anti-constitutionnelles au regard du 1er et 4ème amendement.

Au-delà du gouvernement, il existe d'autres acteurs qui récupèrent les données publiques que nous transmettons à notre sujet. Et il est important de ne pas oublier que nous transmettons des données sur nous-même dès que nous utilisons tout simplement Internet. La différence importante ici c'est que tout ce qui peut être tracé l'est réellement lorsque l'on parle de commerce: tout peut être important car toute information a une valeur financière. Tandis que l'objectif du gouvernement est simplement de vérifier que nous nous conformons à la loi, l'objectif d'un acteur privé est de récupérer un avantage des données que nous émettons dans son propre intérêt. Et dans ce jeu, toute donnée est bonne à prendre.

De la collecte d'informations

Dans la vie réelle, la loi autorise le fait d'être suivi par un détective privé, de constituer des listes sur les activités des gens et de les revendre ensuite. La raison essentielle de cette autorisation tient au coût de telles mesures qui fait que dans la pratique, ce n'est pas facile à mener: la protection contre les abus de ces mesures est "naturellement" (factuellement) élevée. Dans ce cas, pas besoin de faire intervenir la loi. Avant Internet, les données que je pouvais laisser aux entreprises étaient également difficilement collectables. Mais en matière de "surveillance numérique", tout change ! Les coûts de collecte et de stockage, de concentration et de "révélation" de la donnée sont maintenant dérisoires. Toute activité qui se déroule sur Internet produit de la donnée.

La vie privée est la capacité de contrôler les données à propos de nous.

La collecte importante et systématique d'informations conduit à la manipulation ! En effet, avec beaucoup d'informations sur une personne, on peut en dresser le profil. Ce profil influence largement les opérations de commerce: quand vous connaissez bien votre client, vous pouvez vous débrouiller pour maximiser votre revenu, c'est-à-dire l'argent que vous lui demandez, sans prendre trop de risques. Ce profilage conduit à proposer une offre de biens ou de services différente et ciblée par rapport à une offre neutre. C'est une forme de discrimination commerciale qui, en temps normal, existe toujours. Ainsi, si vous êtes interdit bancaire et que le commerçant chez qui vous désirez acheter un bien dispose de cette information, il aura tendance à ne pas prendre de risque et à essayer de faire en sorte que vous n'achetiez rien ou bien des objets sans trop d'engagement de sa part.

En plus de la discrimination commerciale, le profilage généralisé induit une modification de comportement des profilés. L'offre adaptée, issue d'un ciblage a une grande tendance à renforcer le profil du profilé. Et comme il est plus facile de gérer un nombre réduit de profils bien marqués, l'action du profileur est donc de faire rentrer plus facilement dans une catégorie ou une autre toute personne qui se situerait entre les deux. Car le client n'achète que ce qu'on veut bien lui vendre, même s'il doit modifier son comportement ou son action d'achat.

Alors que la société civile tend à réduire la ségrégation et la discrimination, le profilage, issu des technologies numériques vient remettre ces séparations et vient recréer des rangs là où ils avaient disparu. L'anonymat permet l'égalité. Le profilage renforce les différences et même s'il peut amener à économiser quelques euros, il remet fortement en cause l'accès égal à une offre de vente, condition indispensable d'un marché libre.

Une solution à ce problème de cyber-surveillance et de profilage systématique est de renforcer les outils techniques de protection de la vie privée et de mettre en place une architecture d'identification liée à un pseudonyme dont seul l'État, dans un cadre contraint, pourrait amener à une identité réelle. Au-delà de la technique, seule la Loi a une légitimité et une certaine efficacité pour contrôler les dérives de ces évolutions dues à Internet. Par exemple, la Loi pourrait rendre caduques (non écrites) par défaut les clauses d'abandon de données personnelles, rendant non écrites les clauses agressives avec la vie privée.

Une autre solution consiste à mettre en place dans l'infrastructure d'Internet un système de vérification des conditions de collecte et de stockage des informations personnelles. Lessig nomme ce système P3P: Plateforme de Préférences de la vie Privée. C'est un système automatique qui permet à une machine de vérifier si les réglages concernant les transferts de données privées d'un site web sont acceptables par rapport à vos préférences. C'est une sorte de système SSL dédié à la collecte d'informations, plus présent pour l'utilisateur que la simple page des conditions générales des sites web.

Un autre moyen serait de mettre en place une loi accordant une sorte de propriété intellectuelle (copyright) sur ces données. Celui qui ne respecterait pas ce droit serait donc considéré comme un pirate. L'autre intérêt d'une telle mesure est de permettre aux gens de s'approprier cette notion de propriété de leurs données privées et donc de mieux apprendre à se protéger en faisant valoir leurs droits. Si les défenseurs des données privées étaient aussi virulents que les défenseurs du copyright, ces données seraient bien gardées.

Liberté d'expression:

À propos de la liberté d'expression, il faut bien retenir qu'aux USA, le 1er amendement autorise et protège la parole dans un espace public. Par exemple, je peux lancer une campagne de légalisation du cannabis sans que la Loi l'interdise alors que justement, la Loi en banni l'usage (du cannabis). Mais même s'il n'y a pas de contrainte juridique à la liberté d'expression, le marché et la norme sociale peuvent être des freins. Dans le cas, de notre campagne sur le cannabis, c'est manifeste: je vais avoir du mal à trouver un journal pour publier un article ou une chaîne de télévision pour diffuser le spot. De même, il me faudra des moyens conséquents pour diffuser les informations de ma campagne.

De plus, l'architecture vient aussi contraindre votre discours: même si vous l'avez bien préparé et que vous avez une forte volonté de le communiquer, le faire sera sans doute difficile: avez-vous un moyen simple de prendre la parole en public ? À moins de disposer d'une radio ou d'une chaîne de télévision, c'est quasiment impossible d'arroser un large public.

Dans le cyberspace, c'est l'inverse: le coût de publication est très faible: n'importe qui peut rédiger un texte et le publier dans le monde entier en quelques clics. Internet apporte le fondement technique du 1er amendement: il est l'outil technique qui permet véritablement l'application du principe de liberté d'expression.

Toutefois, alors qu'il est facile de s'exprimer, un autre problème survient: celui de la crédibilité. Dans un monde où tout le monde peut écrire, il est difficile de savoir qui croire ! Dans la vie réelle, nous nous appuyons sur des structures de réputation pour déterminer la vérité: ainsi, si un institut de médecine soutient une thèse, vous lui accorderez plus de crédit que si votre voisin jardinier soutient l'inverse. Dans le cyberspace, ces structures de réputation ont perduré, mais elles ont pris une autre forme: la vérification croisée collaborative. Voici comment s'exprime cet outil sur Internet. Le moyen d'expression public favori sur Internet est le blog. Il en existe des millions sur des sujets divers. L'opinion ou les arguments inclus dans les articles de blogs sont peuplés d'hyperliens vers des références qui permettent au lecteur qui doute de récupérer plus d'informations et de confronter les arguments initialement présentés au reste des avis présents sur le Net.

Néanmoins, même avec ce système, la vérité n'est pas toujours accessible: seul le processus de vérification est garanti: il y aura toujours quelqu'un pour vérifier vos dires. C'est le même processus qui guide la communauté scientifique: la revue par les pairs. Mais il n'exclut en aucune façon les erreurs. Ce qui change avec Internet c'est que ce sont les lecteurs eux-mêmes qui ont pris l'habitude de trianguler l'information qui leur est présentée de manière à recouper avec d'autres éléments. Crédibilité n'est pas synonyme de vérité, mais sur Internet, ceux qui reçoivent l'information ont appris à la mettre à l'épreuve plutôt que de se baser sur la réputation.

Lutte contre la pornographie pour les mineurs

Dans un très grand nombre de pays, la présentation de pornographie pour les mineurs est interdite. Elle est souvent autorisée pour les adultes. Mais, si dans la vie réelle il est très facile de vérifier qu'un mineur est bien un mineur (c'est marqué sur sa figure), il n'est pas facile de le faire dans le cyberspace. Ainsi, les mécanismes de vérification qui ont été mis en place ont une influence néfaste sur le "code" d'Internet et ne sont pas des mesures efficaces.

Sur ce sujet, Lessig présente une architecture simple, robuste et non intrusif pour lutter contre la présentation de pornographie pour les mineurs sur Internet. Il propose ainsi d'introduire la balise

L'architecture est très simple: on ne change pas les fondements d'Internet. Il n'y a pas de méthodes d'authentification fortes et préjudiciables de l'anonymat et de la liberté d'expression. Les parents ont le contrôle sur le système. Les opérateurs de pornographie n'ont pas à utiliser un système contraignant et celui-ci s'intercale bien dans le flux de leurs réalisations web. Les personnes qui ont le droit de consulter du porno n'ont pas de solutions complexes à mettre en œuvre et le coût d'intégration du dispositif dans le code des navigateurs web est minime. Cette solution peut également facilement être déployée dans le monde entier.

Certains diront que le système n'est pas parfait et qu'il peut être contourné. Mais, de la même manière que dans la vie réelle, vos enfants peuvent mettre la main sur le journal de cul planqué sous le lit de votre beau-frère ou qu'il demande à oncle Lucas qui est majeur de le leur acheter, le système n'a pas vocation à atteindre la perfection et une efficacité à 100%.

À noter que dans la vie réelle, nous filtrons toujours les informations qui passent: notre cerveau passe une bonne partie de son temps d'activité à se concentrer sur certains signes extérieurs. Mais même ce système naturel de filtrage n'est pas parfait. Alors que j'aimerai me dire que je vis dans un monde sans misère, les sans-abris qui font la manche devant le magasin dans lequel je fais mes courses viennent me rappeler la dure réalité de leur situation. Même si je choisis de les ignorer, la réalité s'impose à mon filtre !

Lutte contre le SPAM

Le SPAM est un fléau d'Internet. Il consomme une bonne partie des ressources réseaux et vient polluer les échanges entre plusieurs personnes. Jusqu'à présent, la réponse à ce problème s'est uniquement focalisée sur la technique: les filtres à SPAM sont intégrés partout, du serveur de messagerie au client mail. Mais la technique a l'inconvénient d'être seule à lutter et ses effets de bord sont non négligeables: qui n'a jamais perdu de messages électroniques parfaitement valides qui sont passés par le filtre à SPAM ?

La proposition de Lessig sur ce problème est de faire intervenir la Loi pour renforcer l'efficacité de la technique. Dans son système, la loi impose de marquer tout email à caractère commercial non sollicité (une bonne définition du SPAM) avec une étiquette genre [ADS]. Ne pas respecter cette loi expose à des poursuites à la fois contre le spammeur mais également contre celui qui a bénéficié du SPAM: l'entreprise qui tente de capturer des clients. La poursuite s'effectue avec un outil dédié: une simple carte de crédit à débit nul qui est uniquement utilisée pour récupérer les coordonnées de la structure qui bénéficie du SPAM. Ce dispositif est renforcé par de fortes pénalités en cas de dénonciation intentionnelle d'une responsabilité de SPAM.

Le système de Lessig vient couper l'herbe sous le pied des spammeurs: si le SPAM devient non rentable voire trop risqué financièrement, il perd tout son intérêt ! C'est dans ce sens que la Loi renforce l'action de la technique. Le dispositif est également non destructif du code d'architecture ouverte d'Internet: il ne vient pas remettre en cause ses fondements techniques.

Internet révèle la fragilité de nos démocraties

Un des problèmes du Net est qu'il représente un monde sans frontière géographique et également sans frontière juridique. Un site Web interdit en France (genre site de pari en ligne) ne l'est pas forcément au Canada. Comment savoir qu'un Internaute est bien français pour un serveur canadien ? Ce problème dépasse en fait Internet et aborde le sujet du droit international et de la coopération entre plusieurs nations.

D'une manière générale, les difficultés à légiférer sur Internet viennent à la fois de la technicité du sujet mais également de la fragilité de nos processus démocratiques. Lessig pense que nous pourrions mieux gérer les nouveaux défis juridiques amenés par Internet si le système démocratique jouait pleinement son rôle.

Il commence par souligner que le système actuel qui permet d'élire les membres du Congrès américain est factuellement corrompu. En effet, pour être élu au Congrès, il faut être reconnu et pouvoir bien communiquer. Ceci est possible par la mobilisation d'importantes sommes d'argent qui ont toute une origine privée. De fait, les membres du Congrès passent près de 30% de leur activité à rechercher ces fonds et à les négocier avec ceux qui sont prêts à les mettre à disposition… dans leur intérêt propre. Ainsi, la vie même du Congrès, est soumise à ce système finalement peu démocratique. Quand bien même un membre du Congrès aurait une bonne intégrité et le désir de ne pas être attaché à des intérêts privés, il n'a pas le choix: s'il désire être réélu, il doit trouver des fonds.

En plus de ce problème de corruption, il y a aussi le fait que notre processus démocratique s'est emballé: son rythme s'est accéléré au détriment de sa qualité. Ainsi, maintenant que l'ère numérique nous apporte des outils pour connaître facilement l'opinion des citoyens, le gouvernement a tendance à se fier à ces indicateurs légers que sont les sondages.

Le temps de la décision n'est pas celui de la prise d'information synthétique. Lorsqu'on élabore une Loi ou une orientation importante, il faut prendre au minimum le temps d'étudier le problème. La réponse qui implique l'ensemble de la société, dans toute sa diversité, ne peut pas être simpliste et doit être attentive à toute faiblesse. Avant de prendre une décision, il faut le temps du débat, de la réflexion et de la concertation. L'opinion publique garde souvent des idées qui ne recouvrent pas la réalité et les problèmes sont appréhendés avec trop peu d'analyse. La clef est la délibération afin que les idées et les informations fassent littéralement leur chemin dans l'esprit collectif de la nation.

Conclusion

Si vous avez lu ce résumé, je vous félicite. Mon objectif était d'extraire les arguments essentiels de Lessig sur le sujet d'Internet. Mais j'ai une forte tendance à reprendre des éléments d'explication à mon compte ce qui fait que le résumé est souvent étoffé.

Je persiste à trouver que Lawrence Lessig fait un excellent travail de vulgarisation juridique et que son discours dépasse de loin la trivialité des propos qu'on retrouve un peu partout. C'est un auteur majeur sur le thème des technologies de l'information.

Je vous encourage à le lire…